ENFOQUE

El "buceo en la basura" es una práctica utilizada por ciberatacantes para obtener datos personales -números de cuentas bancarias, CBU, entre otros- a partir de elementos que las personas habitualmente descartan. En este artículo se analizan diversos aspectos de esta preocupante situación y se brindan herramientas de prevención para tomar en cuenta.

Por: Dr. Rodrigo Bionda - Juez

Por: Dr. Rodrigo Bionda - Juez

15 de diciembre de 2024

El trashing es una técnica empleada por ciberatacantes que consiste en buscar en papeles, documentos o dispositivos electrónicos descartados en la basura -teléfonos, computadoras, tarjetas de crédito o débito vencidas, cuadernos con anotaciones, papeles que portan claves o frases semillas, entre otras no cosas- por la víctima u objetivo, datos sensibles. Pensemos en números de tarjetas de crédito o débito, contraseñas, CBU de cuentas bancarias, CVU de cuentas en aplicaciones fintech, despreocupadamente disponibles en cestos, botes, contenedores de basura o vertederos, con el objeto obtener información confidencial que permita perpetrar un ciberataque o prepararlo.

Es una práctica muy cotidiana que también es denominada Dumpster Diving o "buceo en la basura" y permite quebrar uno de los tres pilares que componen el modelo basado en la tríada CUD -Confidencialidad, Accesibilidad y Disponibilidad- con la que la Ciberseguridad, como disciplina, procura proteger a la información, que es el mayor activo con el que cuenta cualquier cibersujeto que vaga por entornos cibernéticos.

Sin lugar a dudas, esta práctica pone en jaque la confidencialidad de la información personal, organizacional, empresarial o estatal; puesto que consiste esencialmente en el acto de acceder sin autorización a determinada información que permitirá preparar un ciberataque basado en técnicas de ingeniería social o efectuar un ciberataque con auxilio de la tecnología.

Cotidianamente descartamos en la basura doméstica, empresarial, organizacional o institucional, documentos con información confidencial que puede ser utilizada por delincuentes con fines maliciosos. Uno de los documentos que es más habitual encontrar en la basura es el curriculum vitae de cualquier desprevenido aspirante laboral, que es portador de gran cantidad de información sobre una persona, como su estado civil, número de teléfono, domicilio o dirección de correo electrónico, referencias laborales, trayectoria laboral, estudios cursados, colegios a los que asistió, idioma que maneja, aspiraciones laborales; que proporcionan a un ciberatacante un recurso muy valioso para planificar, ejecutar y borrar un ciberataque basado en ingeniería social.

¿Qué busca el hacker?

Con el objeto de diseñar y ejecutar campañas de ingeniería social y otro tipo de ataques, focalizados a cada víctima, al revisar la basura un hacker pretende acceder a dirección de correo electrónico donde dirigir un ataque de tipo Phishing focalizado como Business Email Compromiss (BEC), Whaling, Spear Pishing; averiguar dirección física, números telefónicos móviles y fijos para perpetrar ataques tipo Vishing o Sim Swapping; conocer contraseñas y otros números de seguridad social que podríamos haber escrito en notas adhesivas para nuestra conveniencia o credenciales de inicio de sesión de cuenta y perpetrar ataques por suplantación de identidad; hacerse de estados de cuenta bancarios o estados financieros, número de tarjetas de crédito o débito, CBU o CVU, para perpetrar ataques de tipo Carding; apoderarse de registros médicos, documentos importantes, secretos comerciales, secretos de marketing, información de la base de empleados y, con ello, llevar adelante ataques tipos Doxing; obtener información sobre el software, herramientas o tecnologías que se utilizan en la empresa y preparar ataques a la cadena de suministro, de denegación de servicio, de inyección de SQL, armar una red de botnets o disparar algún ramsorware que pueda cifrar la información.

Desde luego que las motivaciones de este tipo de acciones, reconocen móviles de la índole más diversa, como obtener beneficios económicos, el temido "espionaje corporativo", pueden estar motivados en la extorsión y/o la venganza, la intención de vulnerar sistemas operativos y acceder a bases de datos. Por ello se ha convertido en una práctica cada vez más común en el mundo cibernético, que puede tener repercusiones devastadoras tanto a nivel personal como empresarial o institucional, al quebrar la confidencialidad del principal activo en ecosistemas digitales: la información.

Tipos o variantes del Trashing

Esta modalidad de maniobras de preparación de ciberataques, se presenta en diversas formas y entornos, cada uno dirigido a diferentes ámbitos y objetivos. De allí que resulte clave conocer los diferentes tipos. Es esencial para cómo protegerse adecuadamente contra esta amenaza cibernética.

La primera variante es el denominado trashing físico, que implica la búsqueda de información en la basura física, tratando de obtener no cosas -objetos portadores de información sensible- como documentos impresos, tarjetas de crédito o débito descartadas por su vencimiento, discos duros, dispositivos electrónicos o incluso correos electrónicos descartados; tickets de operaciones en cajeros automáticos, comprobantes de servicios, tickets aéreos, facturas de hotelería, nómina o registro de empleados y todo aquello que permita a los ciberatacantes hacerse de datos, información personal o documentos confidenciales, que luego pueden utilizar para cometer ataques basados en técnica de ingeniería social o robo de identidad. Es por ello que la destrucción segura de documentos y la eliminación adecuada de dispositivos electrónicos son medidas claves para protegerse contra este tipo de trashing.

Otra variante es el trashing digital que se lleva a cabo en ecosistemas saturados de datos binarios o en dispositivos continentes de información, donde los ciberatacantes buscan información sensible. Se evidencia cuando se rastrea la información alojada en los dispositivos electrónicos desechados -como un disco duro o un móvil- mediante el uso de programas especiales para acceder a ellos o a sus papeleras de reciclaje. Esto puede incluir el robo de cookies de inicios de sesión, contraseñas, la explotación de vulnerabilidades en sistemas informáticos, la interceptación de comunicaciones o el acceso no autorizado a bases de datos o cuentas digitales. Para protegerse contra el trashing digital es crucial utilizar contraseñas seguras, mantener actualizado el software y sistemas operativos, y tener muchísima precaución al compartir información online.

Otra variante conocida es el trashing social, que implica la manipulación de personas para obtener información confidencial a través de técnicas de ingeniería social, engañando o manipulando a través de Internet. Esto puede incluir el engaño, la persuasión o el uso de pretextos para obtener acceso a información sensible. El ciberatacante puede hacerse pasar por empleados de servicios públicos, representantes de servicio al cliente o, incluso, amigos o familiares para obtener información personal o financiera. La educación y la conciencia sobre las tácticas de ingeniería social son cruciales para protegerse contra este tipo de ataque o de maniobras preparatorias de este tipo de ataque.

Una modalidad peligrosa es el denominado trashing lógico que se centra en la obtención de información a través de vulnerabilidades en sistemas informáticos o redes. Esto puede incluir el uso de malware, phishing o ataques de ingeniería social para apoderarse de contraseñas, interceptar comunicaciones o comprometer sistemas informáticos, obtener el historial de navegación para extorsionar o las cookies de inicio de sesión, para suplantar identidad. La instalación de software antivirus y antimalware, así como la implementación de medidas de seguridad adicionales, son fundamentales para protegerse contra el trashing lógico.

El trashing corporativo está orientado a empresas u organizaciones, donde los delincuentes buscan información confidencial relacionada con estrategias comerciales, datos financieros, secretos industriales o información de clientes y empleados. Esto puede incluir la búsqueda de documentos en la basura física de la empresa, la obtención de datos a través de vulnerabilidades en sistemas informáticos o el uso de tácticas de ingeniería social para obtener acceso a información privilegiada. Las empresas deben implementar medidas de seguridad sólidas, como la destrucción segura de documentos, la protección de redes y sistemas informáticos y la capacitación del personal en seguridad cibernética para protegerse contra este tipo de trashing.

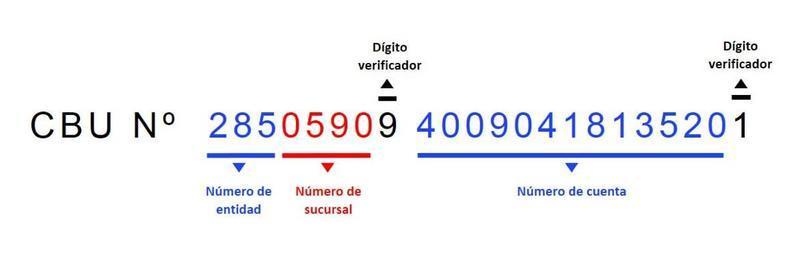

Los fragmentos de información proporcionados en un ticket emitido por un cajero automático pueden ser suficientes para que un ciberatacante delincuente procure su reconstrucción total. A modo de ejemplo, en este esquema se detalla cómo se compone una CBU.

El peligro del ticket del cajero automático

Todos los cibersujetos cotidianamente se exponen a un ciberataque preparado a través del dumpster diving al desechar despreocupadamente el ticket emitido por el cajero automático, al efectuar cualquier transacción, en el cesto ubicado al pie del dispositivo o dentro del recinto en el cual se ubica.

Cabe recordar que estas no cosas -es decir, los tickets emitidos por los cajeros automáticos- suelen portar información como la descripción parcial del BIN por su sigla en inglés Bank Identification Number de la tarjeta de débito del usuario, revelando los últimos cuatro dígitos; fecha, hora y lugar donde se realizó la transacción; ubicación geográfica del cajero, saldo disponible tras la operación; número de cuenta y denominación -caja de ahorro, cuenta corriente- en la cual o desde la cual se efectuó la operación y CBU o CVU de la cuenta de destino en caso de transferencias.

Veamos caso por caso los riesgos a los que nos expone la información contenida en los tickets que despreocupadamente desechamos en los cestos ubicados al pie de los cajeros automáticos o en los recintos de lugares de acceso público.

La descripción parcial del BIN -Bank Identification Number- de la tarjeta de débito del usuario contenida en el ticket, revelando los últimos cuatro dígitos, otorga la posibilidad de desentrañar la serie numérica total a partir de una fórmula llamada "Algoritmo de Luhn", creada por el científico de IBM Hans Peter Luhn en 1954, a partir de software de fuerza bruta o de mecanismos más sofisticados que evitamos mencionar por precaución.

Cada tarjeta se individualiza mediante un BIN por su sigla en inglés Bank Identification Number, que es la manera en la que un Banco organiza la numeración de sus tarjetas. Un error frecuente de los usuarios es pensar que cada tarjeta individual tiene un BIN distinto, ello es inexacto puesto que se generan bastantes tarjetas a partir del mismo BIN y, de hecho, aquél que haya recibido como reemplazo de una tarjeta vencida un plástico nuevo, podrá verificar que el BIN es exactamente el mismo en ambos objetos.

En efecto, el mecanismo o la secuencia lógica para generar los números PAN -Personal Account Number-, que identifican a las tarjetas de crédito, siguen una estructura regular y conocida. Los primeros seis números de una tarjeta identifican al banco y a la empresa que la emitió -pensemos que Visa es una empresa emisora de tarjetas y todos sus plásticos comienzan con el número 4, mientras que Mastercard inicia todas sus tarjetas con el número 5 y American Express, que también es una emisora de tarjetas de alta gama, comienza todas sus tarjetas con el número 3-; los nueve números siguientes se establecen según un algoritmo estándar y el último número es el llamado "dígito de control" que verifica su autenticidad a partir del "Algoritmo de Luhn".

Aunque los números de tarjeta de débito no se imprimen completos, los fragmentos de información proporcionados pueden ser suficientes para que un ciberatacante procure su reconstrucción total o realice una estrategia de ingeniería social y consiga datos adicionales.

Repárese que datos como los últimos dígitos de la tarjeta, el banco emisor, el tipo de operación, día, lugar y hora de la transacción, pueden ser suficientes para iniciar un intento de Phishing focalizado.

Si pensamos en ataques de tipo Vishing o por voz, alguien podría intentar suplantar la identidad de un operador o empleado comercial del banco y con base en la fecha, la hora, ubicación del cajero en el cual se efectúo una operación, el saldo disponible tras la operación, el número de cuenta y denominación -caja de ahorro, cuenta corriente que surge de un ticket, podría perpetrar un ataque con base en la matriz P.I.C.O. que tantas veces hemos explicado en otras ediciones, y obtener más información directamente de la víctima o manipularlo para efectuar operaciones en desmedro de su patrimonio.

Un enorme peligro radica en que se podría utilizar la CBU o CVU que porta el ticket que arroja un cajero automático luego de una transferencia y con ello adherir al pago de un servicio mediante débito automático.

En efecto, la CBU es un identificador único de cuenta bancaria, clave que se utiliza para enviar y recibir transferencias de dinero entre cuentas bancarias. o adherir a pagos a través del débito automático.

Como cada CBU es único y refiere a una cuenta, es el dato que se brinda para recibir dinero sin comprometer la seguridad de esa cuenta. Podríamos decir que es el identificador de la cuenta que se puede compartir públicamente.

De hecho, las siglas significan Clave Bancaria Uniforme y contiene siempre en su estructura veintidós dígitos que permiten realizar cualquier tipo de transferencia bancaria o depósito de dinero.

Dentro de dicha estructura, los tres primeros números del CBU identifican la entidad bancaria, los cuatro siguientes dígitos corresponden al número de sucursal, el octavo dígito es un código verificador; por último, los trece números restantes, corresponden al número de cuenta, donde los dos primeros son una identificación y los once siguientes el número de la cuenta; finalmente, el último número del CBU es otro dígito de verificación.

Ante tamaña exposición, aguardando que las entidades financieras revean su política en materia de ciberseguridad, reformulando la información proporcionada en los tickets emitidos o fortaleciendo al eslabón más débil de la cadena de ciberseguridad -el usuario-, mediante programas de capacitación -no campañas de información-, que verifiquen que el cliente comprendió teórica y prácticamente cómo se utiliza de modo ciberseguro dicha no cosa bajo la premisa de Zero Trust o confianza cero, nos animamos a sugerir algunas prácticas de ciberhigiene.

Nunca, por ninguna razón o motivo, se debe desechar el ticket emitido por el cajero en el cesto que obra al pie del mismo o dentro del recinto donde se encuentra ubicado, ya que es un espacio de acceso público y -por ende- se va a convertir en material disponible para cualquier ciberatacante.

Evitar por todos los medios la impresión del ticket emitido por el cajero y -mucho menos aún- compartir imágenes a través de servicios de mensajería instantánea -Whatsapp, por ejemplo- ya que es una innecesaria exposición. Pero si, por alguna razón, se necesita imprimirlo y conservarlo, es fundamental que se haga con precaución.

Algunas otras premisas a tener a tener en cuenta: almacenar los tickets en un lugar seguro, lejos del alcance de otras personas; destruirlos antes de desecharlos, utilizando métodos como triturarlos, entintado de información clave, desgarrarlos o tornarlos ilegibles mediante la utilización de químicos o simplemente de agua. Evitar dejarlos en bolsos, billeteras o autos por mucho tiempo, ya que podrían perderse o ser apropiados. Si se debe acreditar un pago, generarlo desde el homebanking del dispositivo móvil, generar el comprobante digital, blurear los datos sensibles y compartirlo o identificarlo mediante un número de transacción y compartir sólo éste para posibilitar que el destinatario pueda ubicar la transferencia en su cuenta.

Logout

De algún modo, las cada vez más frecuentes gambetas y enganches a obligaciones y requerimientos que los pliegues y repliegues de una intensa trayectoria vital ofrecen, indican que es tiempo de cerrar sesión soltando este pequeño aporte; no porque esté terminado, sino porque su autor se ha cansado de corregirlo.

Aunque no queríamos dejar pasar la oportunidad de advertir que la navegación frenética por ecosistemas digitales, sea en la superficie o en las profundidades del ciberespacio, sin adoptar recaudos o sin muscular la obligación de ciberseguridad actuando proactivamente, de modo tal que se fortalezca el principio de confianza cero o zero trust, puede subirnos al mástil de un inminente naufragio al navegar por las oscuras aguas, donde la neutralización de los riesgos de sucumbir a la tempestad que puede desatar un cielo encapotado de señales binarias depende, en gran medida, de soluciones autobiográficas a contradicciones sistémicas.

(*) Juez en lo Civil y Comercial de la Provincia de Buenos Aires. Docente de Grado y Posgrado en Universidades y Organismos Nacionales y Extranjeros. Investigador. Autor de obras individuales y coautor en obras colectivas. Miembro admitido por la Asamblea General de Naciones Unidas del Comité Ad Hoc para la elaboración de una Convención Internacional sobre la Lucha contra el Uso de las Tecnologías de la Información y de las Comunicaciones con Fines Delictivos de la ONU. Profesor invitado en las universidades Santa Marta La Antigua de Panamá, en la Escuela Judicial "Rodrigo Lara Bonilla" de Colombia, en el I.N.S.J.U.P. del Órgano Judicial de Panamá, en el Superior Tribunal de Cali en Colombia, en el Rotary de Guadalajara, México. Especialista convocado por las Comisiones de Derechos y Garantías y de Justicia y de Asuntos Penales del Honorable Senado de la Nación. Gerenciador, tutor y consultor en más de treinta organismos jurisdiccionales. Miembro de Red Internacional de Justicia Abierta.

Los comentarios publicados son de exclusiva responsabilidad de sus autores y las consecuencias derivadas de ellos pueden ser pasibles de sanciones legales.

15/12/2024

14/12/2024

Ayer en el Camping Municipal, el intendente Nelson Sombra encabezó una reunión con integrantes de la agrupación Quijotes del Camino y funcionarios de la comuna, con el objetivo de comenzar a planificar el próximo Encuentro Mototurístico. leer mas

13/12/2024

Provinciales

13/12/2024

13/12/2024

13/12/2024

13/12/2024

Locales

País

12/12/2024

Locales

12/12/2024

12/12/2024