3 de febrero de 2025

Desde la óptica de la ciberseguridad se pueden aportar algunos métodos y códigos que van a posibilitar al usuario detectar si su teléfono está siendo intervenido o ha sido hackeado. El juez Bionda, en el siguiente informe, advierte que los signos del ciberataque no siempre son tan evidentes como el consumo excesivo de batería o de datos móviles. La importancia de recurrir a los códigos o comandos de diagnóstico y adoptar medidas de seguridad adicionales.

Por Rodrigo E. Bionda (*) Especial para El Tiempo

En nuestras actuales coordenadas de tiempo y lugar, la mutación de nuestra especie virando hacia el phono sapiens nos ha sumido en otra contradicción sistemática que habremos de afrontar autobiográficamente.

Un cúmulo de necesidades heterogeneradas por actores centrales del actual capitalismo de la vigilancia, ha hecho que a nuestro cuerpo se le adose un nuevo apéndice -denominado smartphone- que se ha erigido en el confesionario predilecto de un haz de soledades hiperconectadas, mediante el cual se construyó un sistema de control panóptico digital que, con la lógica propia de la física de los clics, mantenemos activo y que sintetiza la contradicción que revela en algún punto la involución humana impulsada por la evolución tecnológica.

De allí que la seguridad de nuestros dispositivos móviles sea una gran preocupación. Los smartphones, que almacenan una gran cantidad de información personal, pueden ser objeto de ciberataques e intervenciones sin que el usuario llegue a percibirlo, ya sea para espiarlo o desapoderarlo de datos o dinero. Para contrarrestar este peligro real y latente al que todos los usuarios de dispositivos móviles se encuentran expuestos, desde la óptica de la ciberseguridad se pueden aportar algunos métodos y códigos que van a posibilitar al usuario detectar si su teléfono está siendo intervenido o ha sido hackeado y, en su caso, mitigar o neutralizar la brecha de información abierta o el ataque digital perpetrado.

Indicadores de un teléfono intervenido

Cuando un dispositivo móvil ha sido objeto de un ciberataque el usuario puede percibir una serie de indicadores que lo revelan: desde un rendimiento inusualmente lento, hasta el consumo excesivo de batería o datos móviles. Sin embargo, los signos del ciberataque no siempre son tan evidentes.

Por ello, es de gran utilidad revisar el historial de llamadas y mensajes en busca de actividades peculiares. Si el usuario percibe notas de registros de llamadas o mensajes que no reconoce, podría ser un indicio de que alguien más tiene acceso a tu dispositivo.

Otro indicador que revela que un teléfono ha sido ciberatacado se configura cuando las páginas del navegador cambian inesperadamente; o bien cuando la función GPS o conectividad -sea Wi-Fi o datos móviles- se habilite o deshabilite por sí mismo y se abran ventanas emergentes que despliegan anuncios o aplicaciones desconocidas.

De igual modo, resulta de utilidad prestar atención a las interferencias o llamadas cruzadas al tiempo de comunicarse por línea. Afortunadamente, existen una serie de herramientas que portan los dispositivos y que los usuarios desconocen, que más allá de los indicadores reseñados, permiten testear los teléfonos y advertir si han sido intervenidos o hackeados.

Herramientas para la detección de intervenciones telefónicas y ciberataques

Es aquí donde cobran relevancia ciertos códigos o claves que permiten acceder a algunas funciones ocultas de nuestro dispositivo, que ofrecen información precisa sobre si está siendo objeto de vigilancia remota, ha sido destinatario de una brecha de información o ha sido hackeado, y se encuentra reportando nuestra actividad digital al centro de comando y control del ciberatacante. Estos códigos desconocidos para la mayoría de los usuarios, que se ingresan a través del teclado numérico utilizado como marcador de llamadas, son los que permiten realizar diagnósticos rápidos y obtener información relevante sobre la seguridad del dispositivo móvil.

En efecto, el Servicio Suplementario de Datos no Estructurados o USSD -por su acrónimo del inglés Unstructured Supplementary Service Data-, también denominado Códigos rápidos o Códigos de función, es un protocolo del Sistema Global de Comunicaciones Móviles (GSM) que se utiliza para enviar mensajes de texto.

La mayoría de los teléfonos GSM tienen capacidad para ejecutar el protocolo USSD. Dicho protocolo suele estar asociado a servicios de mensajería instantánea (IM) o en tiempo real, ya que no ofrece una capacidad de almacenamiento y reenvío, como es habitual en otros protocolos de mensajes cortos, como los SMS.

Los servicios ejecutados bajo el protocolo USSD utilizan la arquitectura existente de las redes GSM. De modo tal que un usuario que marca un código de servicio USSD inicia un diálogo con una aplicación USSD en una red móvil. El nodo de red puede ser un centro de conmutación móvil, un registro de ubicación de visitantes, un registro de localización de domicilios u otra entidad de red, como una plataforma de aplicaciones que tenga acceso al servicio USSD específico.

Técnicamente, el protocolo USSD permite que el usuario de la estación móvil y una aplicación definida por el operador de una red móvil terrestre pública se comuniquen de una manera transparente para el usuario del dispositivo móvil y para las entidades de red intermedias.

El USSD -Unstructured Supplementary Service Data- utiliza códigos compuestos por los caracteres que están disponibles en el teclado numérico utilizado para llamadas de cualquier teléfono móvil, permitiendo elaborar un mensaje que puede contener hasta 182 caracteres y establecer una sesión de comunicación en tiempo real entre el teléfono y otro dispositivo, normalmente una red o un servidor.

Los dispositivos móviles pueden ser objeto de ciberataques e intervenciones sin que el usuario llegue a percibirlo.

Mediante este protocolo, los usuarios interactúan directamente desde sus teléfonos móviles seleccionando entre varios menús. A diferencia de un mensaje SMS, durante una sesión USSD, un mensaje crea una conexión en tiempo real. Esto significa que el protocolo USSD permite la comunicación bidireccional de información, siempre que la línea de comunicación destinataria permanezca abierta. De esta manera, las consultas y las respuestas son casi instantáneas.

En otras palabras, un mensaje bajo el protocolo USSD implica que, una vez efectuada la consulta por parte un usuario de teléfono móvil, ingresada mediante el teclado numérico de marcado de llamadas y enviada mediante la función send o "Llamar", la puerta de enlace USSD la reenvía a la aplicación USSD del usuario, que responde a la solicitud. A continuación, el proceso se repite a la inversa; es decir, la respuesta vuelve a la pasarela USSD, que muestra el contenido de esa respuesta en la pantalla del teléfono móvil del usuario. Por lo general las respuestas, que contienen un máximo de 182 caracteres alfanuméricos, se envían en un formato fácil de visualizar. El usuario envía y recibe datos marcando un código corto específico, normalmente cinco números o símbolos como "*" y "#".

El protocolo USSD se ejecuta en la red, no en el dispositivo del usuario. Por lo tanto, no es necesario instalarlas en el teléfono del usuario, lo que es una ventaja para los usuarios con teléfonos con funciones básicas que tienen un espacio de almacenamiento limitado. Las aplicaciones USSD están disponibles de inmediato para todos los suscriptores en el momento en que se implementan en una red.

Tipos de código de interfaz hombre-máquina (MMI)

A fin de efectuar un diagnóstico del dispositivo móvil y detectar si ha sido intervenido, debe tenerse en cuenta que un mensaje USSD típico comienza con un asterisco "*" seguido de dígitos que comprenden los comandos que se desean ejecutar o datos los datos que se pretende averiguar, los grupos de dígitos pueden estar separados por asteriscos adicionales y el mensaje finaliza con un hashtag o numeral "#".

Cada código que un usuario introduce a través del teclado de su teléfono móvil y que contiene caracteres "*" o "#" es lo que se denomina un código de interfaz hombre-máquina (MMI). La mayoría de estos códigos MMI tienen un aspecto similar, pero se clasifican en grupos diferentes y tienen acciones diversas también. Algunos se utilizan únicamente de forma local en el dispositivo, mientras que otros se envían al módulo de identidad del suscriptor (SIM) y algunos otros se envían a la red.

En otras palabras, mediante la utilización del teclado numérico del dispositivo móvil, el usuario puede ingresar un código de interfaz hombre-máquina (MMI), que comprende tres tipos distintos de funciones.

Una de ellas son las compuestas por los denominados Códigos de Servicio Suplementario (SS). Ello significa que estos códigos controlan el reenvío de llamadas o la presentación de números. Por ejemplo, si se utiliza *21*987654321# y se presiona la tecla de llamada o "SEND", un usuario le indicaría a su teléfono que le pida a la red que reenvíe todas sus llamadas entrantes al número de teléfono imaginario 987654321. Sin embargo, este código no se envía directamente a la red, sino que lo interpreta el dispositivo, que luego construye una solicitud codificada con Notación de Sintaxis Abstracta Uno (ASN.1) para la red.

Estos códigos están codificados en todos los dispositivos que utilizan el protocolo del Sistema Global de Comunicaciones Móviles (GSM), el Sistema Universal de Telecomunicaciones Móviles (UMTS) y Evolución a Largo Plazo (LTE) del mundo, no pueden ser modificados por un operador de red.

El segundo grupo de funciones se aglutina detrás de los denominados Códigos USSD. Si un usuario ingresa un código que al menos termina en un hashtag y presiona "Send" y el intérprete MMI del teléfono no lo reconoce, el código se enviará a la red textualmente. Depende de si la red admite este código. Uno de los casos más utilizados es el de las tarjetas prepago que los usuarios pueden utilizar para consultar su saldo. Varias redes utilizan algo similar a *#100#. Sin embargo, el operador de red es quien realmente decide qué código utilizar si no está ya en uso.

Por lo tanto, de ingresar *20*1234# "Send" o *21*1234# "Send" haría dos cosas diferentes: el primer código se enviaría a la red para ser procesado más a fondo -probablemente devolviendo un error- mientras que el teléfono interpretaría el segundo código y enviaría una solicitud estructurada para la activación del reenvío de llamadas a la red.

El tercer grupo de funciones se puede encontrar ingresando los denominados Códigos MMI, previamente definidos por el fabricante.

Estos códigos, que son específicos de cada modelo de teléfono, han sido incorporados por los fabricantes para activar menús de servicio o reiniciar dispositivos, por ejemplo. Estos códigos también contienen los caracteres "*" y "#".

Como los códigos no se envían a la red, el usuario no tiene que pulsar la tecla "Send" al final, ya que los códigos se ejecutan en cuanto el usuario introduce el último dígito o carácter. Sin embargo, todos los fabricantes de teléfonos bajo protocolo GSM/UMTS/LTE deben implementar el comando *#06#. Una vez ingresado este código, el dispositivo brinda el identificador internacional de equipo móvil de un dispositivo y su IMEI.

Aclarado ello, veamos que herramientas puedes ser utilizadas desde la ciberseguridad para dotar de seguridad nuestras interacciones con un dispositivo móvil.

¿Cómo saber si mi teléfono está siendo intervenidoo ha sido hackeado?

Para poder saber con alguna certeza si nuestro dispositivo ha sido objeto de un ciberataque o intervención, debe recurrirse a los códigos o comandos de diagnóstico y adoptarse medidas de seguridad adicionales.

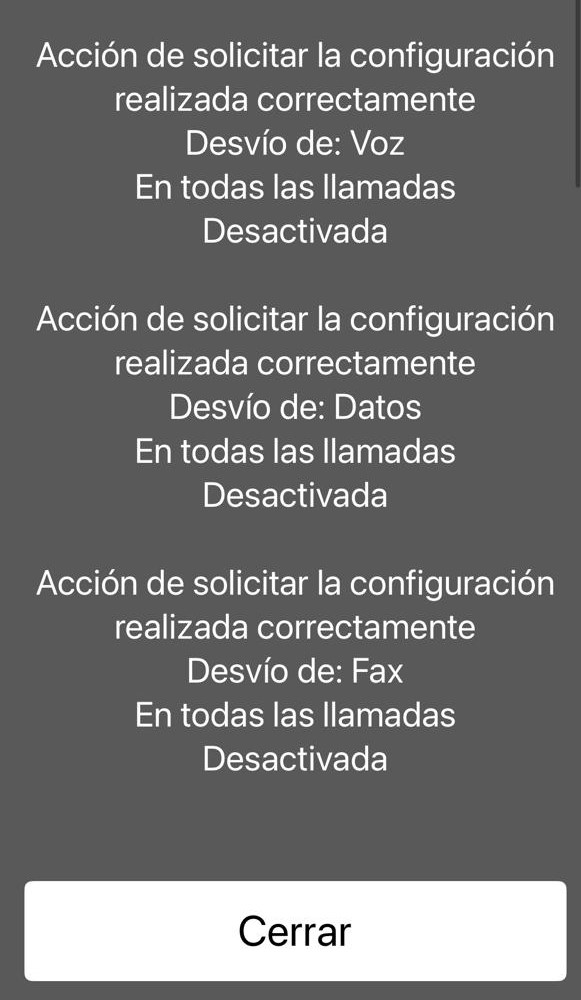

En efecto, uno de los códigos o comando más comunes para verificar la intervención en teléfonos móviles, es el que se configura al marcar *#21# en el teclado numérico y luego la tecla "Send" o Llamar. Al ingresar este código, el dispositivo nos devolverá un detallado mensaje de texto que contiene un informe de redirección que podría indicar que alguien está interceptando las comunicaciones, tal como lo revela la imagen [Ver Imagen 1 en Pág. 10].

Como se puede avizorar, mediante el ingreso del comando referido, se puede verificar si las llamadas y los mensajes de texto están siendo redirigidos hacia otro número de teléfono.

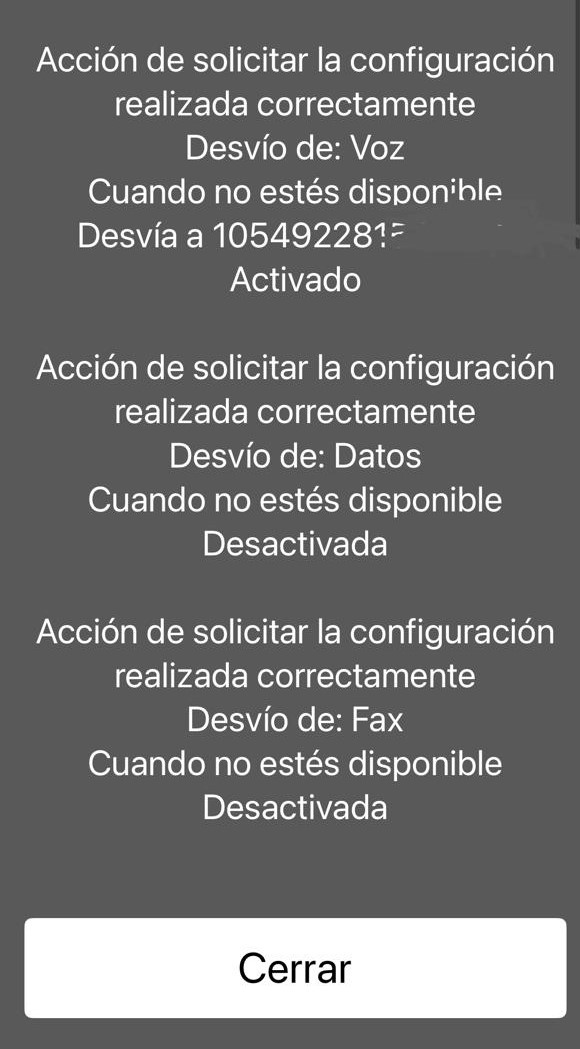

Si fuera así, el ingreso del código *#62# y la tecla "Send" o "Llamar" provocará que el dispositivo móvil emita un reporte que permite conocer el número al que se están redirigiendo las llamadas en caso de que el teléfono esté intervenido, como lo revela la imagen [Ver Imagen 2 en Pág. 10].

Si el número nos resulta extraño o desconocido, es un dato claramente revelador de que el dispositivo está siendo espiado o intervenido.

De haber verificado dicha circunstancia, el ingreso del comando contenido en el código bastaría con introducir el #21# en dispositivos Android o el ##002# en dispositivos iPhone y la tecla "Send" o "Llamar", provocará que se eliminen todos los desvíos de llamadas que están programados en el dispositivo móvil objeto del ataque o intrusión.

A continuación, una síntesis de alguno otros comandos o códigos que permiten activar funciones ocultas según el sistema operativo que contenga cada dispositivo móvil:

*#67# Muestra información de desvío de llamadas en su teléfono.

*#61# Puede ver cuánto tiempo se tarda en desviar llamadas.

*31# Activa el identificador de llamadas.

#31# Desactiva el identificador de llamadas.

*43# Activa la llamada en espera.

#43# Desactiva la llamada en espera.

*#06# Código para consultar el IMEI. Este es el más conocido de todos y sirve para todos los operadores. Al introducir este código, en el teclado del teléfono directamente aparece el IMEI del terminal.

*21*NumeroDeTeléfono# Sirve para activar el desvío incondicional de llamada y con el código #21# se desactiva esta función.

*31 Es el código que se utiliza para activar el ocultamiento del número de teléfono cuando se realizan llamadas.

#31 En este caso, como en el anterior, al ingresar el código con numeral se desactiva la ocultación del número.

*93# Se utiliza para el rechazo de llamadas selectivo, es decir, solamente aquellos números que se quieran añadir. Para añadir números a los que se quiere rechazar hay que introducir *93*número de teléfono# y para quitarlos de esta «lista negra» marcar *93#numerotelefono#. Para desactivar esta función, de rechazo de llamadas selectivo, habría que pulsar #93#.

*92# Este código sirve para volver a llamar al último número que realizó una llamada entrante.

*35*0000# Se utiliza para restringir las llamadas entrantes, de tal forma, que no se puedan recibir. También hay un código para desactivarlo, que es #35*0000#.

Colgando

Con el alma alimentada por esa impensada aventura vital decorada al calor del invierno europeo, la retrotopía experimentada a través de 10.310 dioptrías de distancia hace que el corazón se mude a las yemas de los dedos que accionan cada una de las teclas e impone recordar que el pensamiento condiciona la acción, la acción determina el comportamiento, el comportamiento repetido crea hábitos, los hábitos estructuran el carácter, la manera de pensar, ser y actuar, y el carácter marca el destino, como legado para esa quintaesencia vital que son nuestro hijos.

De modo tal que, más allá que mantenerse informado y proactivo en cuanto a la seguridad de los dispositivos móviles es clave para proteger nuestra información personal en un mundo cada vez más poblado de soledades hiperconectadas, y mientras la distancia va perdiendo su espesor, seguimos convencidos de que no es recomendable abandonar la titánica de tarea de procurar atrofiar mediante el diálogo, el tiempo y la contención, ese apéndice por el que se drenan las finitas gotas de nuestra efímera trayectoria vital.

(*) Juez en lo Civil y Comercial de la Provincia de Buenos Aires. Docente de Grado y Posgrado en Universidades y Organismos Nacionales y Extranjeros. Investigador. Autor de obras individuales y coautor en obras colectivas. Miembro admitido por la Asamblea General de Naciones Unidas del Comité Ad Hoc para la elaboración de una Convención Internacional sobre la Lucha contra el Uso de las Tecnologías de la Información y de las Comunicaciones con Fines Delictivos de la ONU. Profesor invitado en las universidades Santa Marta La Antigua de Panamá, en la Escuela Judicial "Rodrigo Lara Bonilla" de Colombia, en el I.N.S.J.U.P. del Órgano Judicial de Panamá, en el Superior Tribunal de Cali en Colombia, en el Rotary de Guadalajara, México. Especialista convocado por las Comisiones de Derechos y Garantías y de Justicia y de Asuntos Penales del Honorable Senado de la Nación. Gerenciador, tutor y consultor en más de treinta organismos jurisdiccionales. Miembro de Red Internacional de Justicia Abierta.

COMPARTE TU OPINION | DEJANOS UN COMENTARIO

Los comentarios publicados son de exclusiva responsabilidad de sus autores y las consecuencias derivadas de ellos pueden ser pasibles de sanciones legales.

Organizado por el Municipio de Azul el próximo miércoles 30 se realizará un nuevo Encuentro Regional de Cultura, organizado por el Instituto Cultural de la Provincia de Buenos Aires. El evento tendrá lugar en el Teatro Español, a partir de las 10, con acceso libre y gratuito.

25 de abril de 2025

25 de abril de 2025

El episodio de violencia de género que derivó en femicidio ocurrió el domingo pasado.

25 de abril de 2025

25 de abril de 2025